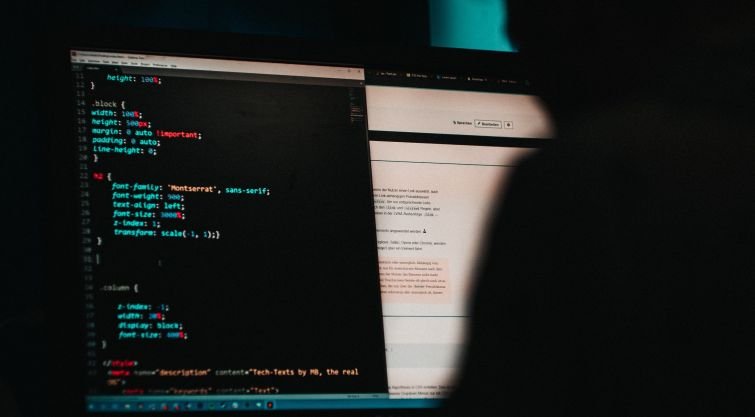

O governo federal estima que a invasão ao Sistema Integrado de Administração Financeira (Siaf) pode ter causado um prejuízo de cerca de R$ 3,5 milhões a partir de operações irregulares de pagamentos.

A apuração até agora aponta que ao menos 16 senhas de servidores foram utilizadas indevidamente para acesso à plataforma de pagamentos do governo. Além disso, já foram identificados mais de 200 credores alvos de tentativa de pagamentos indevidos.

As invasões começaram a ser identificadas a partir do dia 5 de abril e há cerca de 15 dias a Polícia Federal abriu inquérito para apurar o caso.

No governo, a desconfiança é que a invasão tenha sido feita por uma técnica chamada “phishing”, quando um usuário clica em link sem saber que será alvo de roubo de informações.

Para fazer a operação de pagamento, são necessários três servidores com acesso ao Siaf. Um responsável pelo pedido, outro que faz uma autorização no meio do processo e ainda um último que dá aprovação final.

A partir disso, integrantes do governo concluíram que em cada fraude houve a invasão de senhas de pelo menos três pessoas.

Integrantes da administração federal afirmam que após a identificação das invasões, uma das medidas foi a exigência do certificado digital para liberação de pagamentos. A mudança trouxe uma “barreira” a mais contra as fraudes.

Alertas de Segurança

O Centro de Prevenção, Tratamento e Resposta a Incidentes Cibernéticos do Governo (CTIR Gov), subordinado ao Gabinete de Segurança Institucional (GSI), emitiu um alerta na última sexta-feira (19) para o aumento dos casos de vazamento de credenciais do acesso a sistemas do governo.

O CTIR Gov também recomendou aos órgãos federais redobrar os protocolos de segurança para ingressar nas plataformas.A advertência foi feita três dias antes da confirmação, nesta segunda (22), de que a Polícia Federal (PF) abriu um inquérito para apurar uma invasão ao Sistema Integrado de Administração Financeira (Siafi) do governo federal.

De acordo com informações preliminares, o ataque ocorreu justamente no sistema de autenticação. Com isso, os invasores conseguiram utilizar os dados de acesso de pessoas habilitadas a fazer as operações financeiras.

É para evitar este tipo de vazamento de dados que o GSI emitiu o alerta para que os usuários passem a adotar, por exemplo, o Múltiplo Fator de Autenticação (MFA) para todos os processo de logins. Além disso, recomendou a utilização de Certificados Digitais de Governo para os processos de login com privilégios elevados.A combinação das duas barreiras, afirma o comunicado, garante proteções sucessivas ao acesso a sistemas críticos.

“O Centro de Prevenção, Tratamento e Resposta a Incidentes Cibernéticos do Governo (CTIR Gov), colaborativamente com o Centro Integrado de Segurança Cibernética do Governo Digital (CISC Gov.Br), tem verificado a tendência de aumento do número de credenciais válidas comercializadas de modo ilícito, com o objetivo de possibilitar acesso indevido e, como consequência, permitir outras ações maliciosas como disseminação de phishing, malwares, movimentação lateral e ataques de maior proporção, como Ransomware, por exemplo”, diz o comunicado.

Até março de 2024, o GSI por meio do Centro de Prevenção, Tratamento e Resposta a Incidente Cibernéticos de Governo (CTIR Gov) identificou 4.106 tentativas de mau uso de dados públicos. Foram apurados 2830 incidentes e 1276 vulnerabilidades em sistemas.

A última atualização do sistema foi feita em 1º de abril, portanto, ainda não estão disponíveis os dados deste mês.

O maior número de ocorrências registradas, até agora, é de vazamento de dados. Ao todo, foram 1.599 ocorrências.

Fonte: CNN